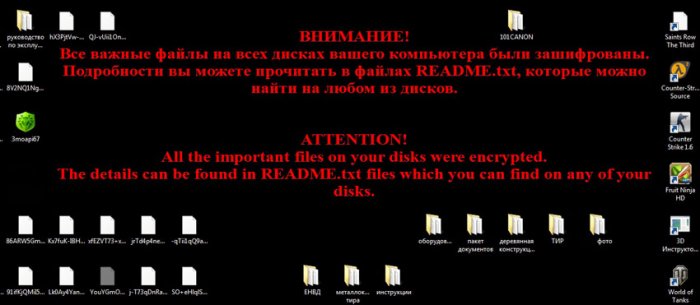

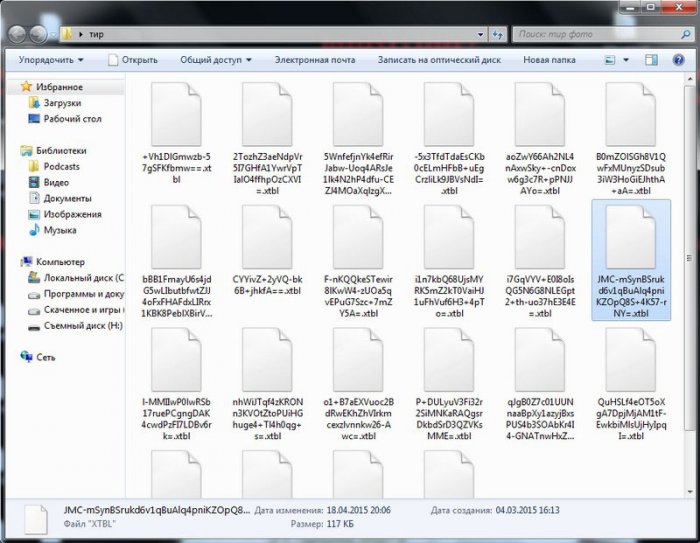

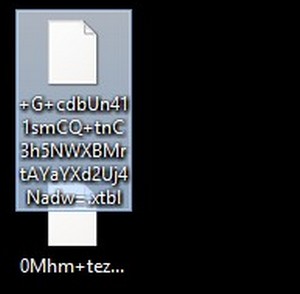

Вирус зашифровал файлы на компьютере в расширение .xtbl

Вирус зашифровал файлы на компьютере в расширение .xtbl

Извлекаю из архива файл вируса и запускаю его

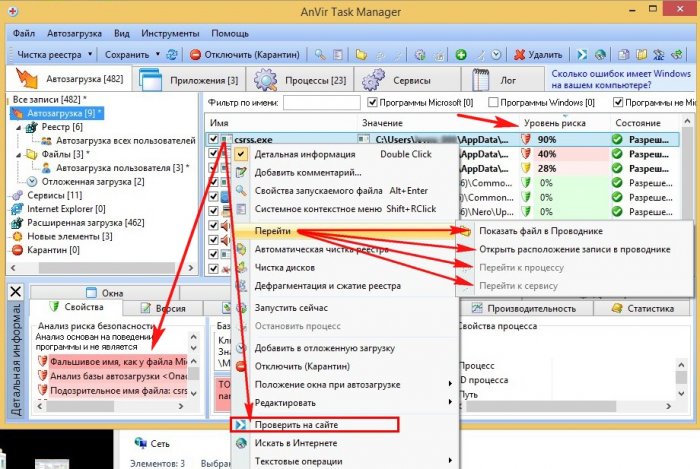

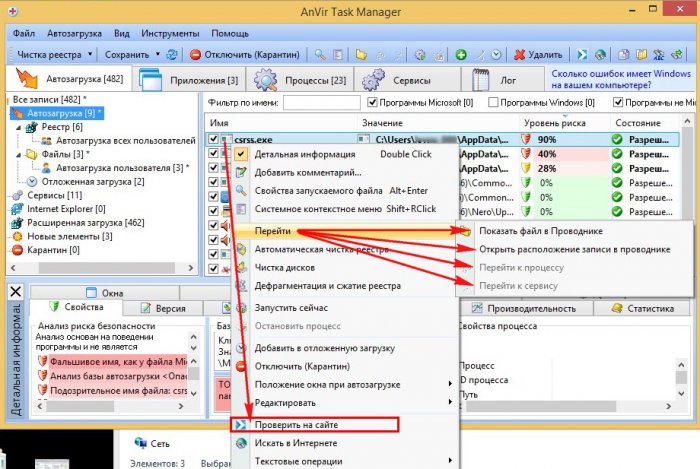

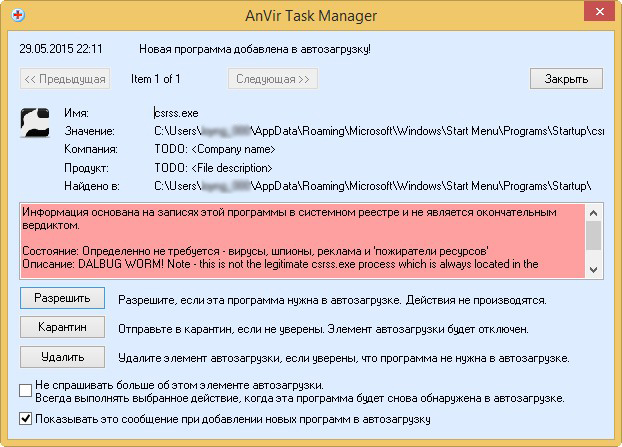

Срабатывает первая линия обороны, установленная у меня программа AnVir Task Manager (антивирусный менеджер автозагрузки) сигнализирует, что вредоносный файл csrss.exe направляется прямиком в автозагрузку. Обратите внимание, AnVir популярно показывает нам свой вердикт о файле - Состояние: Определённо не требуется - вирусы, шпионы, реклама и "пожиратели ресурсов".

Если нажать Удалить, то никакого заражения не будет, но жмём Разрешить и происходит заражение моего компьютера вредоносной программой.

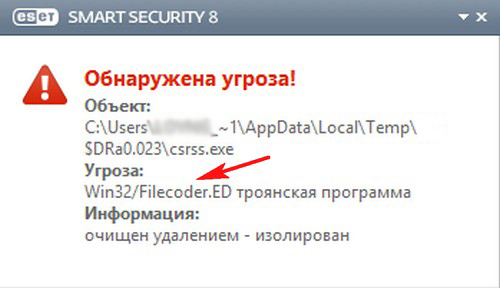

Срабатывает вторая линия обороны, антивирус ESET Smart Security 8 классифицирует вредоносную программу как Win32/Filecoder.ED (шифратор файлов).

Отключаю антивирус и запускаю вирус ещё раз, происходит заражение системы и через минуту все пользовательские файлы на моём рабочем столе и диске (C:) зашифровываются в расширение .xtbl.

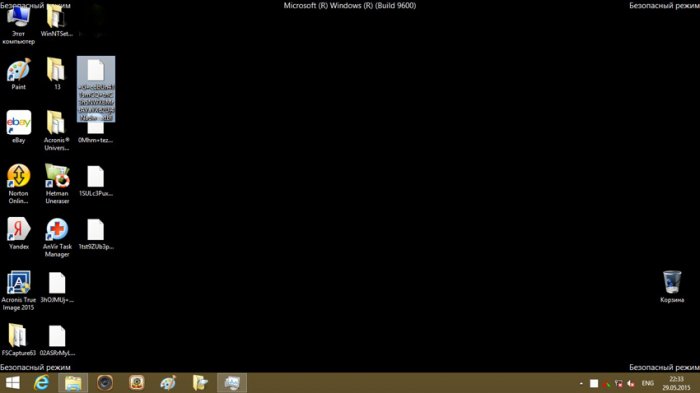

Очистка системы

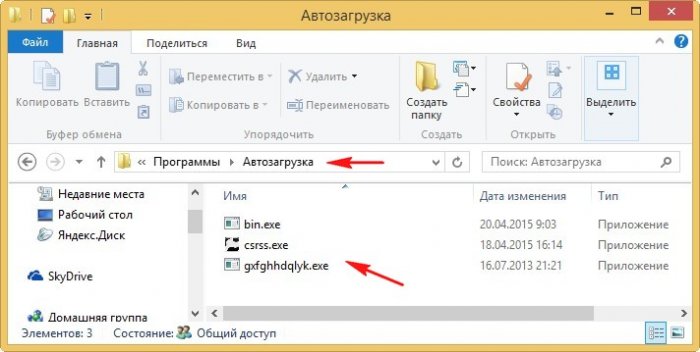

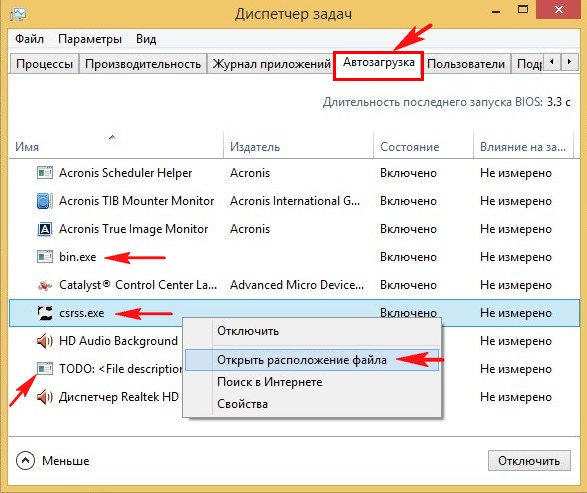

Открывается папка автозагрузки:

C:\Users\Имя пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs

с вредоносными файлами, которые нужно просто удалить.

Несомненно больше возможностей, чем Диспетчер задач, предлагает программа AnVir Task Manager (всегда ношу с собой на флешке), её можно установить прямо в безопасном режиме, также можете использовать портативную версию (работающую без установки) программы.

В главном окне AnVir Task Manager наглядным образом представлены все программы находящиеся в автозагрузке и самые опасные, с уровнем риска для пользователя почти 100%, в самом верху. У файлов фальшивые имена и AnVir однозначно относит их к вирусам.

Если щёлкнуть на выбранном файле правой мышью, то можно узнать его расположение в проводнике и увидеть все относящиеся к нему процессы, сервисы, ключи реестра, и удалить вирус основательно.

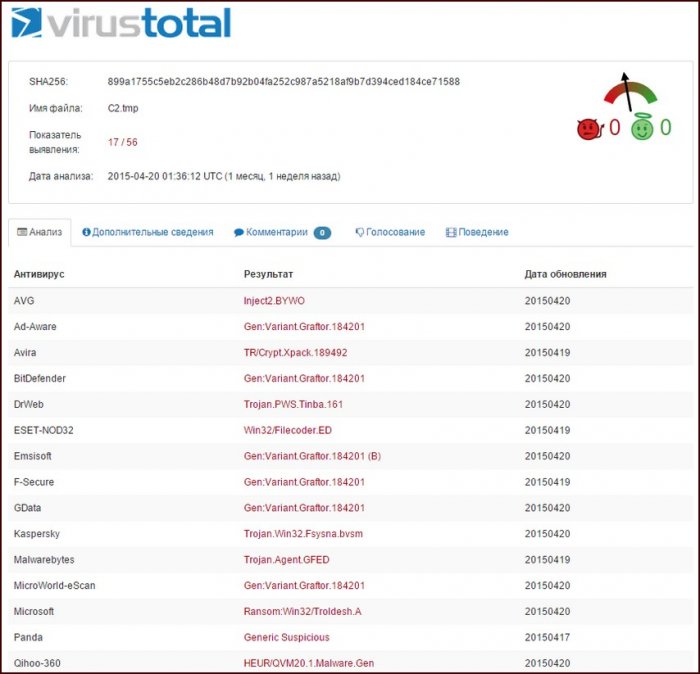

Кстати, если загрузиться в безопасный режим с поддержкой сетевых драйверов, то можно щёлкнуть правой мышью на подозрительном файле и выбрать в меню пункт Проверить на сайте и произойдёт проверка подозрительного файла на сайте VirusTotal - онлайн сервисе, анализирующем подозрительные файлы.

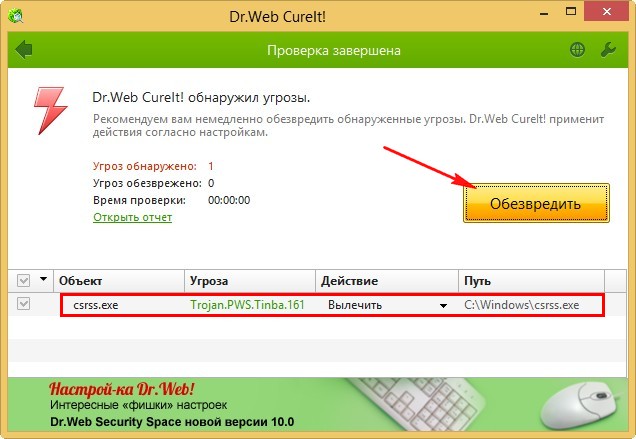

В нашем случае VirusTotal подтвердил подозрения ESET Smart Security 8. Посмотрите на заключения ведущих антивирусных программ: Касперский - Trojan.Win32.Fsysna.bvsm (вредоносное шифрование файлов), DrWeb - Trojan.PWS.Tinba.161, Avira - TR/Crypt.Xpack.189492 и так далее.

Кто заинтересовался возможностями AnVir, читайте нашу отдельную статью.

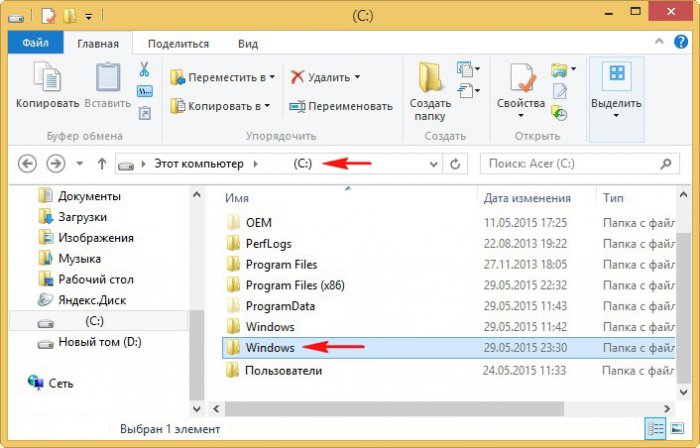

Также важна дальнейшая проверка диска (C:) антивирусом, только с помощью него я нашёл с десяток файлов вируса в папке временных файлов C:\Users\Имя пользователя\AppData\Local\Temp,

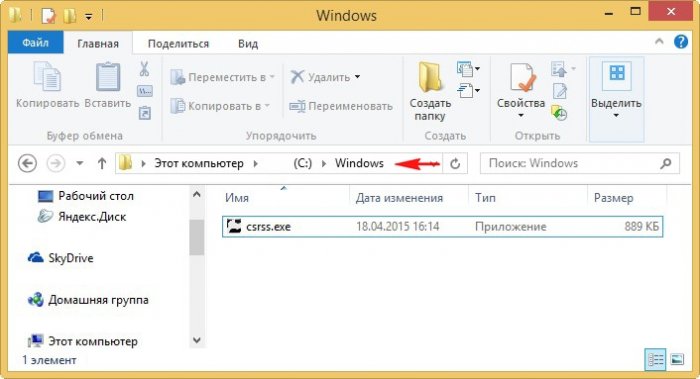

ещё вредоносный файл csrss.exe создал хитрым образом в корне диска (C:) вторую папку Windows и расположился в ней.

К слову сказать, антивирусный сканер Dr.Web CureIt тоже нашёл все заражённые файлы.

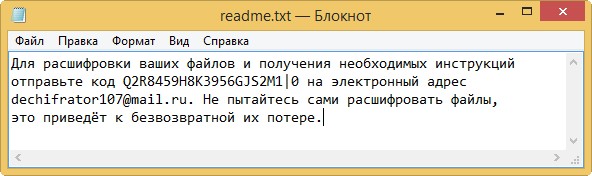

К сожалению удаление вредоносной программы не расшифрует вам зашифрованные файлы.

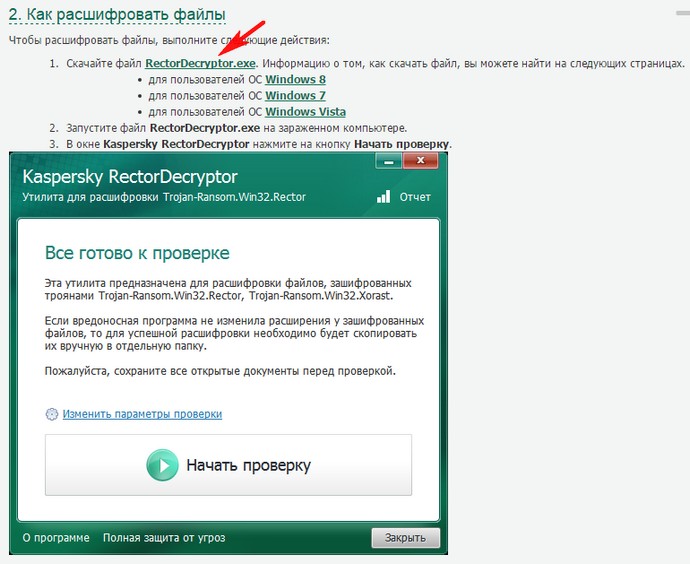

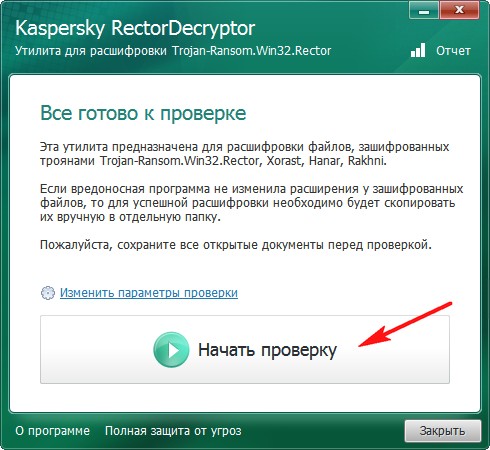

Касперский тоже предлагает своё решение в виде утилиты RectorDecryptor.

Перейдите по ссылке http://support.kaspersky.ru/viruses/disinfection/4264#block2

и выберите Пункт 2. Как расшифровать файлы

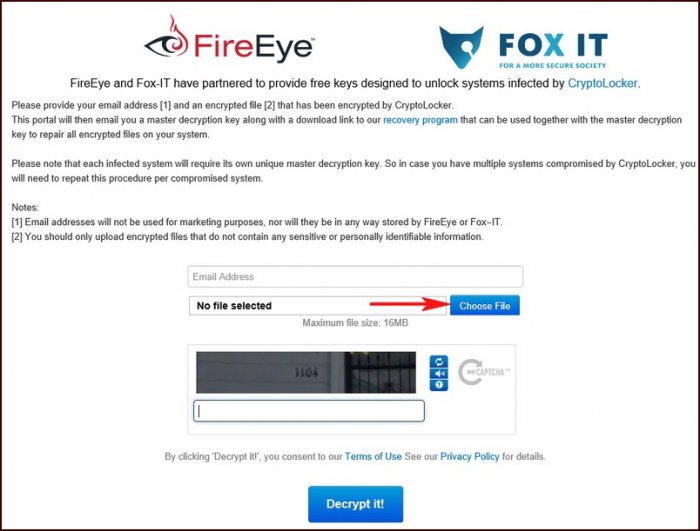

Ещё для расшифровки можете зайти на сервис https://decryptcryptolocker.com/ и нажмите на кнопку Выберите файл, затем в появившемся проводнике укажите зашифрованный файл и может вам повезёт!

Таких программ и сервисов предлагающих услуги расшифровки становится всё больше, но результат пока оставляет желать лучшего, поэтому рекомендую вам скопировать зашифрованные файлы на отдельный накопитель и запастись терпением, наверняка дешифратор будет создан в ближайшее время, и вы об этом обязательно узнаете на нашем сайте.

Статья близкая по теме: Что делать если на компьютере вирус-майнер