Можно ли обойти двухфакторную аутентификацию

Содержание:

В этой публикации, друзья, поговорим об одном из нюансов безопасности - можно ли обойти двухфакторную аутентификацию. Таковая считается эффективным способом защиты аккаунтов в Интернете. Уберегает их от взлома и его негативных последствий - кража данных, денег, самих аккаунтов с нанесением удара по репутации или перекрытием источника дохода. Но, увы, двухфакторная аутентификация не является 100%-ным гарантом безопасности аккаунта. Хакеры могут обходить двухфакторную защиту. Что такое двухфакторная аутентификация, какие имеет уязвимости, и как, если не полностью избавиться от рисков, то хотя бы снизить их?

↑ Можно ли обойти двухфакторную аутентификацию

↑ Двухфакторная аутентификация

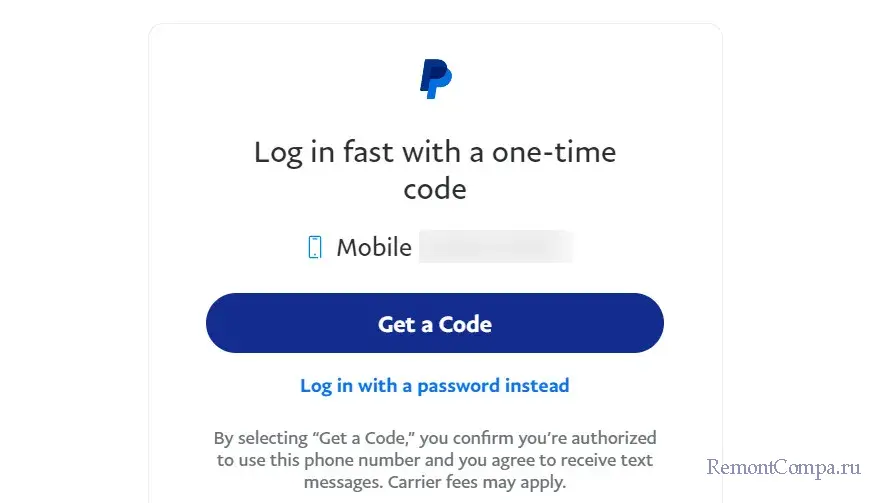

Двухфакторная аутентификация, она же двухэтапная аутентификация, она же двухфакторная или двухэтапная авторизация, она же двухфакторная или двухэтапная верификация, и она же 2FA – это способ защиты аккаунтов сайтов, сервисов и приложений, требующий от пользователя ввести не только логин и пароль, но ещё пройти второй этап аутентификации. Обычно это ввод проверочного кода доступа. Этот код может:

- Приходить на мобильный телефон в SMS;

- Приходить на электронную почту;

- Предоставляться с помощью автоматического дозвона. Нам поступает звонок, и мы должны в процессе звонка у себя на телефоне ввести продиктованную цифру или код с сайта. Либо нам поступает звонок, и мы должны на сайте или в приложении ввести последние 4 цифры номера, с которого нам звонили. Самый простой вариант - робот диктует непосредственно проверочный код;

- Генерироваться приложением-аутентификатором или аппаратным аутентификатором;

- В случае с мессенджерами поступать в сообщении от администрации на другое доверенное устройство.

Вторым этапом аутентификации также может быть ввод номера банковской карты, кодовой фразы, PIN-кода, ответа на секретный вопрос. Либо может быть аутентификация с помощью биометрических данных.

Такой второй этап авторизации позволяет сделать вход в аккаунт более безопасным. Если даже наши логины и пароли от сайтов и приложений попадут в руки злоумышленников в результате утечки данных, перехвата трафика, брутфорса, социальной инженерии, фишинга, работы программ-шпионов, либо иных методов воровства пользовательских аккаунтов, злоумышленники не смогут попасть в аккаунт, уткнувшись во второй этап авторизации. Ведь для его прохождения им потребуется то, что есть у нас, в частности, телефон.

Двухфакторная аутентификация есть у сайтов и приложений сервисов больших компаний – Google, Microsoft, Apple, Яндекс и т.п. Есть у сайтов и приложений многих социальных площадок - ВК, TikTok, Facebook, Instagram, Zoom, Twitch, GitHub и т.д. Это примеры, где двухфакторная аутентификация предусматривается, её можно включить в настройках аккаунта, но изначально она не включена и не требуется в обязательном порядке. В платёжных и банковских системах, мессенджерах типа Telegram, WhatsApp, Viber двухфакторная аутентификация является обязательной.

Конечно, второй этап аутентификации усложняет хакерам доступ к пользовательским аккаунтам. Но двухфакторная аутентификация имеет свои уязвимости.

↑ Уязвимости способов двухфакторной аутентификации

Самый надёжный способ двухфакторной аутентификации – проверка биометрических данных. Отпечатки пальцев, распознавание лица или голоса - это уникальные и неизменные характеристики каждого человека, которые сложно подделать или скопировать. Биометрическая аутентификация может быть подвержена ошибкам из-за плохого качества сенсоров или изменения внешности пользователя. Значимый её недостаток - доступна не для всех сайтов и приложений.

Надёжны аппаратные аутентификаторы - аппаратные устройства, выполняющие действие токена безопасности или верификатора личности. Это могут быть токены, USB-ключи безопасности, смарт-карты и т.п. Аппаратные аутентификаторы защищают от различных видов атак, таких как фишинг, кража паролей, подмена SIM-карты. Недостатки аппаратные аутентификаторов - могут быть потеряны или повреждены. Двухфакторная аутентификация с их использованием также доступна не для всех сайтов и приложений.

Самые уязвимые способы двухфакторной аутентификации - кодовая фраза, номер банковской карты, PIN-код, ответ на секретный вопрос. Эти данные могут быть угаданы, перехвачены или украдены злоумышленниками. Кроме того, кодовую фразу, PIN-код или ответ на секретный вопрос мы сами можем забыть. По возможности такие способы лучше не использовать в качестве второго фактора авторизации.

Оптимальные в плане удобства, доступности и обеспечения безопасности способы двухфакторной аутентификации – проверочные коды доступа. Поддерживаются многими сайтами. Их уязвимость – могут быть перехвачены.

↑ Как перехватываются проверочные коды доступа

Перехват проверочных кодов доступа двухфакторной аутентификации возможен такими способами как:

- Подмена SIM-карты. Злоумышленник может обратиться в салон мобильного оператора и попросить выдать ему новую SIM-карту с номером жертвы, предъявив поддельные документы или убедив оператора в своей личности. Тогда все звонки и SMS, которые должны прийти на телефон жертвы, будут приходить на телефон злоумышленника;

- Взлом протокола SS7. SS7 - это протокол, используемый для передачи голосовых и текстовых сообщений между мобильными операторами. Он имеет ряд уязвимостей, позволяющих хакерам перехватывать и перенаправлять трафик между номерами телефонов. Таким образом злоумышленник может получить доступ к SMS-сообщениям жертвы, не имея физического доступа к её телефону;

- Шпионское приложение. Злоумышленник, используя фишинг или имея физический доступ к смартфону жертвы, может установить на него шпионское приложение. Оно будет скрытно перехватывать проверочные коды в SMS или приложении, генерирующем эти коды. И пересылать эти коды на удалённый сервер или номер телефона злоумышленника.

↑ Как защититься от перехвата проверочных кодов доступа

За неимением возможности использовать максимально надёжные способы двухфакторной аутентификации – проверку биометрических данных и аппаратные аутентификаторы – у нас, друзья, особого и выбора то нет. Всё же лучше проверочные коды доступа, чем более уязвимые способы двухфакторной аутентификации, либо не использовать второй этап авторизации вовсе. Улучшить ситуацию можно, если снизить риски при использовании проверочных кодов доступа:

- По возможности использовать получение проверочного кода доступа не на почту и по SMS, а путём автоматического дозвона или с помощью приложений-аутентификаторов Microsoft Authenticator, Google Authenticator, Яндекс.Ключ, FreeOTP, Cisco Duo Mobile и т.п.;

- Использовать на смартфоне антивирусные приложения;

- Установить блокировку экрана на смартфоне, не давать смартфон сторонним лицам, не оставлять его без присмотра. Злоумышленником может быть кто-то из нашего близкого окружения, он может поджидать возможности установить на смартфон приложение-шпион;

- Не сообщать свой номер телефона и другие личные данные незнакомым людям. Не использовать номер для регистрации на сайтах по заработку денег и прочих подозрительных сайтах, для таких дел лучше использовать временную почту или сервисы временных номеров телефонов;

- Не переходить по сомнительным ссылкам, знать о фишинге, как он работает, не стать его жертвой;

- Отслеживать данные на предмет утечки, в случае утечки предпринять меры по безопасности;

- Придерживаться правил безопасной работы в публичных сетях Wi-Fi.