Как полностью уничтожить данные на SSD

Содержание:

В этой публикации, друзья, рассмотрим, как полностью уничтожить данные на SSD. Наши данные – документы, фото, прочие файлы – не должны попасть в чужие руки. При продаже или передаче другим лицам компьютера с SSD или отдельно самого SSD он должен быть зачищен от любых наших данных. Для полного уничтожения информации на жёстких дисках есть множество программ, предлагающих различные методы стирания данных – от обеспечивающих базовую безопасность до гарантирующих её максимальную. Но всё это решения преимущественно для винчестеров HDD. Такие решения могут быть неэффективны применимо к SSD, это во-первых. Во-вторых, полное уничтожение данных сокращает ресурс выработки накопителя. Давайте разбираться.

↑ Как полностью уничтожить данные на SSD

↑ Особенности уничтожения данных на SSD

Итак, друзья, зачистка информации на жёстких дисках. Это полное её уничтожение, стирание из физических блоков хранения данных на устройстве информации. С той целью, чтобы впоследствии информация не могла быть восстановлена даже самыми продвинутыми технологиями и высокоуровневыми специалистами.

Механизмы зачистки информации с жёстких дисков ориентированы в первую очередь на жёсткие диски HDD. При обычном удалении данных – в результате удаления мимо корзины операционной системы, её очистки или форматирования логических дисков - наши данные не исчезают с физических блоков HDD. Данные остаются записанными в блоках, пока не будут перезаписаны новыми данными. Перезапись новыми данными при низкой активности диска или его большом объёме может произойти не скоро. И за долгое время хранения данных в физических блоках эти данные можно восстановить специальными программами. Что нежелательно, если нам есть что скрывать от близких, либо если мы продаём, отдаём компьютер или сам диск другим лицам. Особо значимые данные должны уничтожаться полностью. А при передаче диска сторонним лицам он должен быть весь зачищен от любых наших данных.

Зачистка данных с диска выполняется программами, предусматривающими такую функцию. Это, например, CCleaner, AOMEI Partition Assistant, Acronis Drive Cleanser, многие другие. Даже Windows может сама себя переустановить с зачисткой жёсткого диска. ПО, полностью стирающее данные на жёстком диске, может предложить разные методы стирания – от простой перезаписи нулями в один проход (базовая безопасность) до сложнейших типа метода Гутмана с перезаписью случайными данными в 35 проходов (максимальная безопасность). Но эти методы разрабатывались для HDD, когда SSD ещё и в помине не было. И в случае с SSD могут быть менее эффективными из-за особенностей работы твердотельных накопителей.

HDD и SSD имеют существенные различия в своей конструкции. HDD механический: обустроен вращающимися магнитными пластинами, на которые данные записываются и считываются с помощью магнитных головок. SSD же – это электронное устройство, в котором для хранения данных применяются микросхемы флэш-памяти, операциями чтения и записи управляет контроллер, и используются различные технологии для увеличения скорости работы, надёжности и экономии ресурса. Эти конструкционные отличия напрямую касаются вопроса полного уничтожения данных.

Так, SSD используют технологию выравнивания износа, которая равномерно распределяет запись данных по всей памяти, чтобы уменьшить износ конкретных ячеек. Это может сделать методы многократной перезаписи, используемые для зачистки первичной информации, менее эффективными. Поскольку нельзя гарантировать, что данные будут записаны в ту же самую ячейку после каждого прохода.

Так, SSD используют технологию выравнивания износа, которая равномерно распределяет запись данных по всей памяти, чтобы уменьшить износ конкретных ячеек. Это может сделать методы многократной перезаписи, используемые для зачистки первичной информации, менее эффективными. Поскольку нельзя гарантировать, что данные будут записаны в ту же самую ячейку после каждого прохода.

Другой момент, друзья. При очистке системной корзины или форматировании логических дисков с SSD в работу вступает команда Trim. Отправляемая операционной системой накопителю эта команда выполняет функцию оптимизации производительности и необходима для продления срока его службы. Trim — это команда ATA, доступная для AHCI- и IDE-режимов работы контроллера диска. Для SSD NVMe, работающих через интерфейс PCI-E, применяется её аналог - команда Deallocate. Последняя оптимизирована для работы с SSD NVMe, поддерживается Windows начиная с 8, тогда как Trim есть в Windows 7. Суть у этих команд одна и та же – они сообщают SSD, из каких ячеек удалены данные. После чего накопитель физически удаляет данные из ячеек и помечает их как свободные, доступные для перезаписи новыми данными.

Эти два основных момента в купе с различными технологиями оптимизации от производителей SSD (SLC-кеширование, алгоритмы сборки мусора и т.п.) приводят к тому, что во многих случаях файлы, удалённые с твердотельного накопителя, сразу же становятся недоступными для восстановления. А применение сложных методов перезаписи данных с большим числом проходов бессмысленно убьёт часть (возможно, немалую) ресурса SSD и сократит срок его службы.

Конечно, в вопросе выбора сохранения ресурса SSD или защиты от утечки данных многие сделают выбор в пользу последнего варианта. Но и здесь не всё просто: на SSD может быть лазейка для утечки данных. Во многих современных SSD используются дополнительные, резервные ячейки памяти для компенсации износа основных ячеек памяти. Операционная система не имеет доступа к этим резервным ячейкам. Как и не имеют доступа программы, выполняющие перезапись данных, будучи ориентированными на принцип работы HDD. Такие программы, возможно, надёжно уничтожат данные с доступной им части флеш-памяти. Но нет никакой гарантии, что будут уничтожены данные из резервных ячеек памяти. Соответственно, существует вероятность восстановления данных из этих резервных ячеек с использованием профессионального оборудования и ПО.

И что же делать, друзья?

↑ Оптимизация дисков

В расчёте на обывателя, возможно, нет смысла заморачиваться с какими-то сложными процедурами по уничтожению данных с SSD. Накопитель сам очистит ячейки после удаления данных. И в плане сохранения ресурса накопителя это будет самый лучший вариант. С большой вероятностью удалённые данные не смогут быть восстановлены бесплатным софтом для восстановления данных. А хороший профессиональный софт по восстановлению данных, как правило, лицензионный, стоит недёшево, да и он не гарантирует восстановление данных с SSD при условии активности команд Trim и Deallocate.

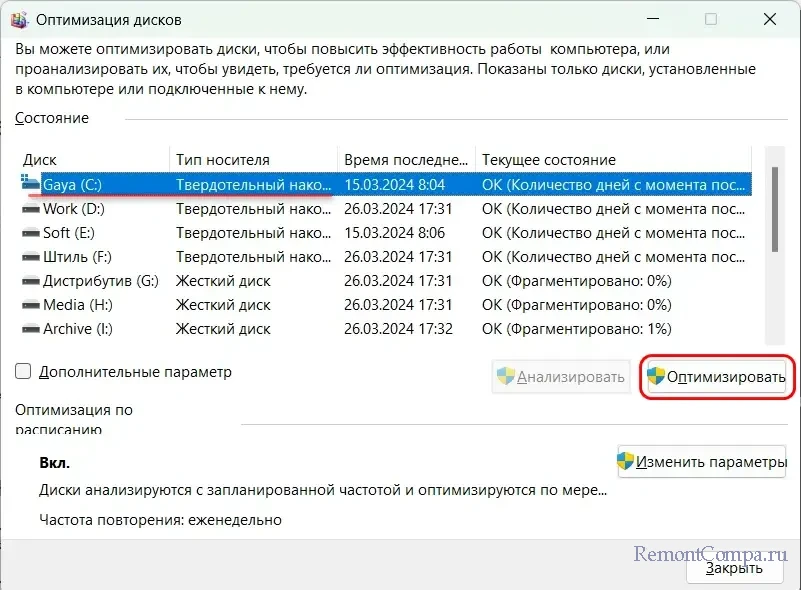

После удаления данных клавишами Shift+Dell (это удаление мимо корзины, т.е. навсегда) или после очистки системной корзины можно просто оставить компьютер на время в бездействии. Команды Trim и Deallocate запускаются автоматически при простое компьютера. А можно запустить эти команды вручную. Для этого в системный поиск Windows вписываем слово «оптимизация», запускаем системную утилиту «Оптимизация дисков». Кликаем логический диск на SSD-накопителе, с которого мы удалили данные. И жмём кнопку «Оптимизировать».

Но, друзья, необходимо знать, что команды Trim и Deallocate не используются:

Но, друзья, необходимо знать, что команды Trim и Deallocate не используются:

- В файловых системах FAT и exFAT (т.е., по сути, поддерживается только для NTFS);

- На внешних накопителях, подключённых через USB;

- В некоторых случаях на RAID -массивах;

- В некоторых случаях на NAS-устройствах;

- В операционных системах Windows Vista, XP для Trim, а для Deallocate ещё и в Windows 7, в старых дистрибутивах Linux;

- При повреждении файловой системы NTFS;

- Для SSD сторонних производителей (выпущенных не компанией Apple) в операционной системе Mac.

↑ Шифрование

Оптимальный уровень безопасности без ущерба для ресурса SSD получим при использовании шифрования. Можем зашифровать весь логический диск, на котором храним значимые данные. А можем зашифровать только эти данные – папки или даже отдельные файлы. Если кто-то когда-то восстановит наши зашифрованные данные, с высокой долей вероятности без ключа-дешифратора не сможет прочитать их.

↑ Программы для уничтожения данных с SSD

Максимальный уровень безопасности получим при использовании Secure Erase – надёжного метода зачистки данных, рассчитанного на случаи утилизации жёстких дисков с конфиденциальной информацией. Но этот метод должен предлагаться программами, заточенными под зачистку данных именно на SSD, т.е. учитывающими специфику обустройства твердотельных накопителей и наличие резервных ячеек памяти.

Зачистка данных методом Secure Erase в идеале должна выполняться либо с внешнего носителя, либо в UEFI (BIOS). Эти условия обеспечивают более полное и надёжное стирание данных.

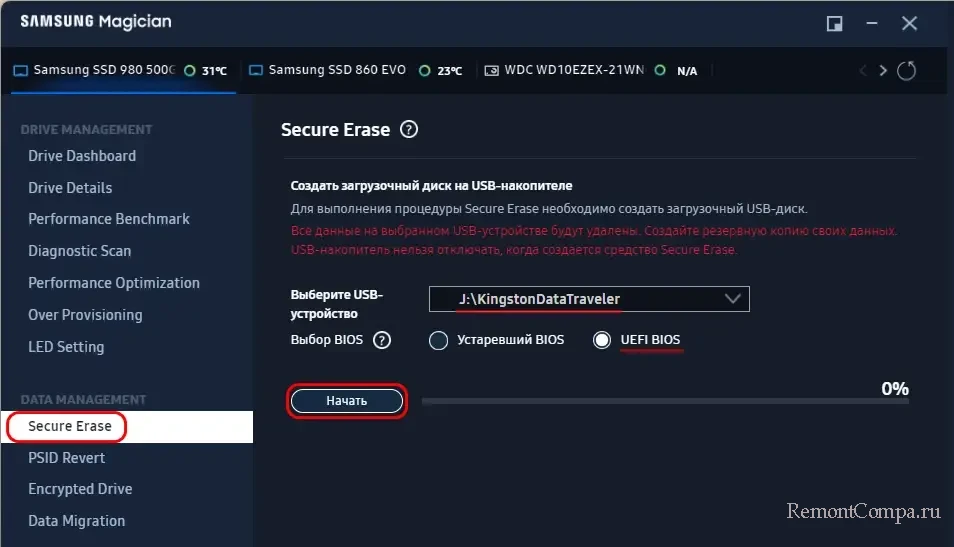

Secure Erase предпочтительнее использовать на борту фирменных программ от производителей SSD. Например, для SSD от Samsung есть программа Samsung Magician. В её разделе «Secure Erase» можем создать загрузочный носитель для уничтожения данных методом Secure Erase.

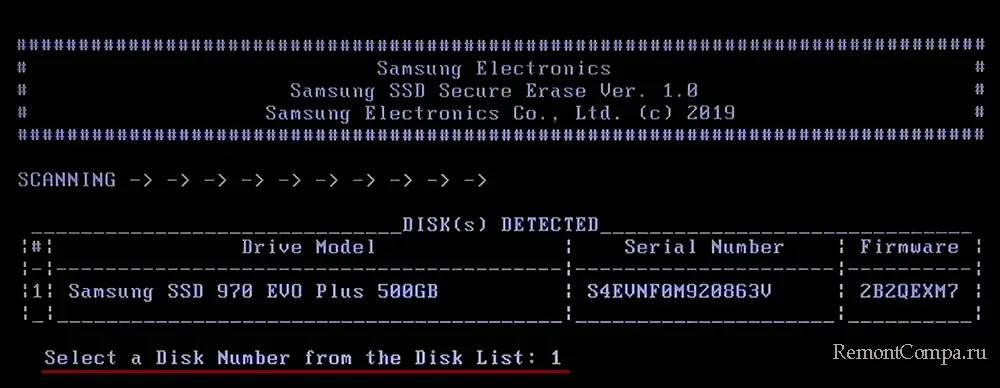

Далее загружаем компьютер с такого носителя. В консольном интерфейсе выбираем зачищаемый накопитель от Samsung.

Далее загружаем компьютер с такого носителя. В консольном интерфейсе выбираем зачищаемый накопитель от Samsung.

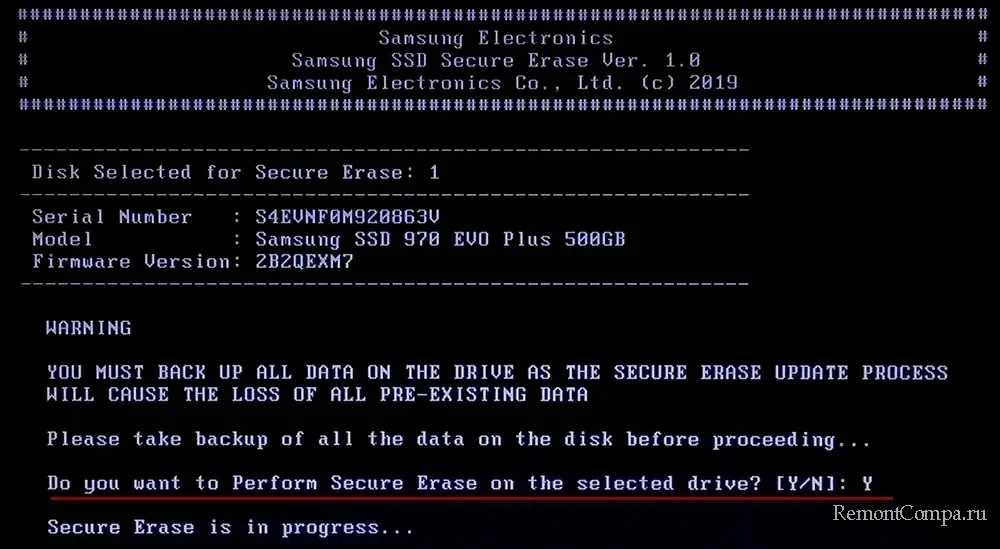

И подтверждаем его очистку.

И подтверждаем его очистку.

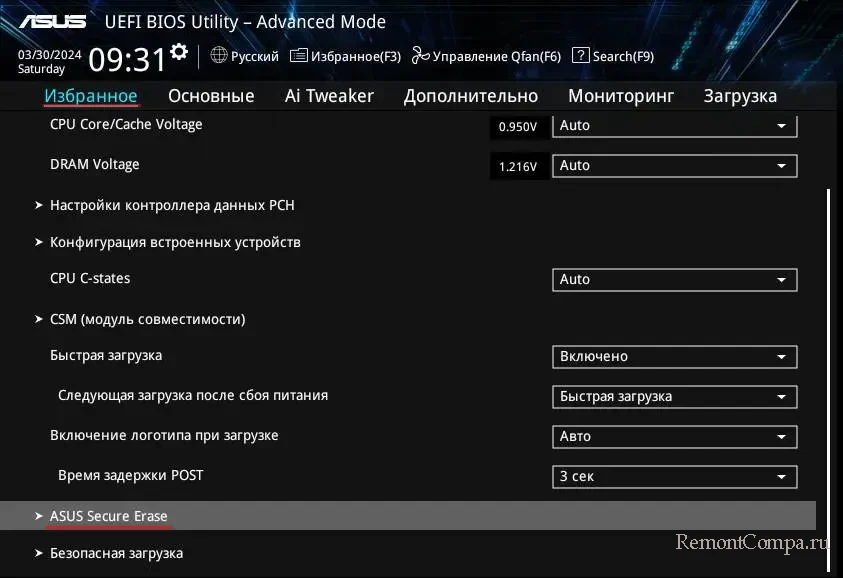

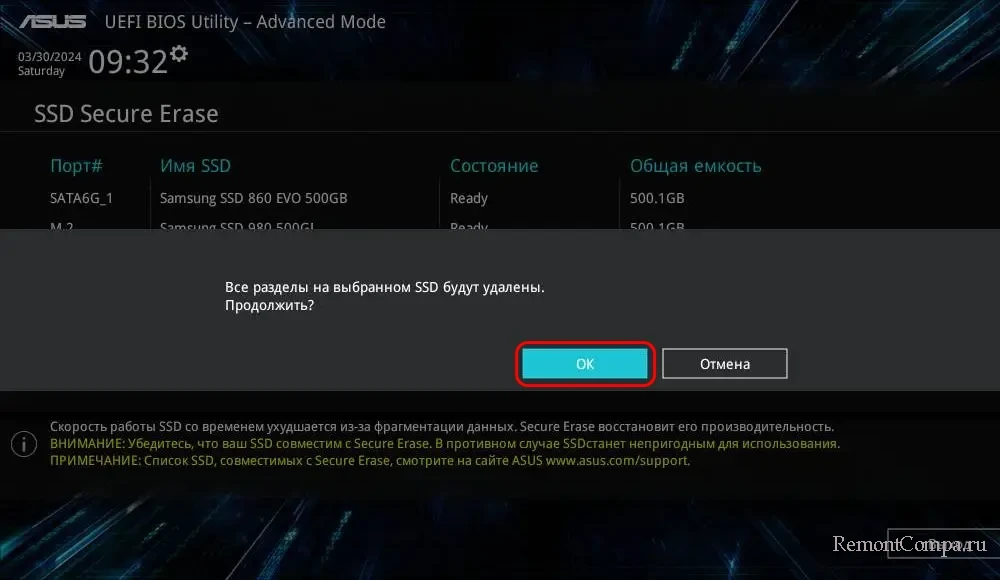

Secure Erase можно использовать в UEFI. Производители материнских плат внедряют в их базовую прошивку различные утилиты, в числе которых могут быть зачищающие данные на SSD методом Secure Erase. Например, на современных материнских платах Asus есть утилита Asus Secure Erase.

Secure Erase можно использовать в UEFI. Производители материнских плат внедряют в их базовую прошивку различные утилиты, в числе которых могут быть зачищающие данные на SSD методом Secure Erase. Например, на современных материнских платах Asus есть утилита Asus Secure Erase.

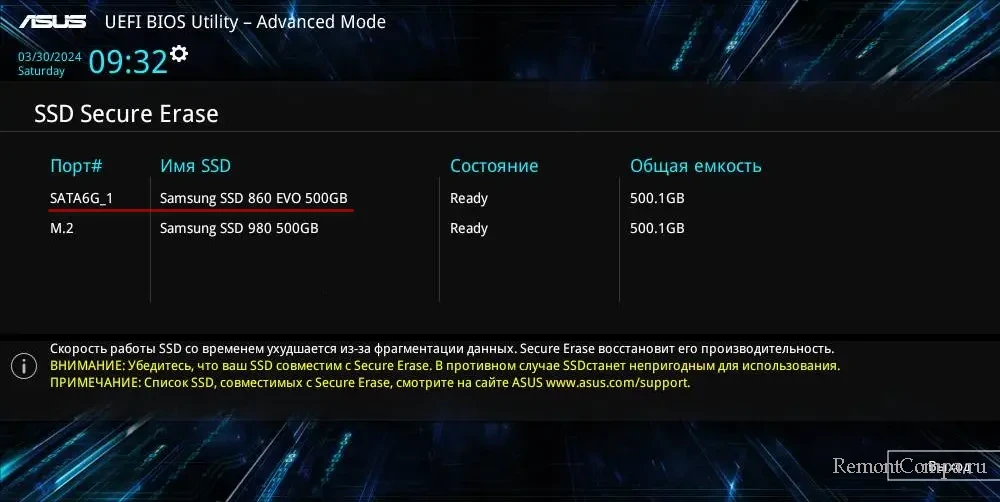

В утилите нужно выбрать зачищаемый SSD.

В утилите нужно выбрать зачищаемый SSD.

И подтвердить операцию очистки.

И подтвердить операцию очистки.

Рассмотренные реализации Secure Erase от Samsung и Asus предназначены для полной очистки накопителей. Накопители очищаются от данных, разметки, инициализации.

Рассмотренные реализации Secure Erase от Samsung и Asus предназначены для полной очистки накопителей. Накопители очищаются от данных, разметки, инициализации.

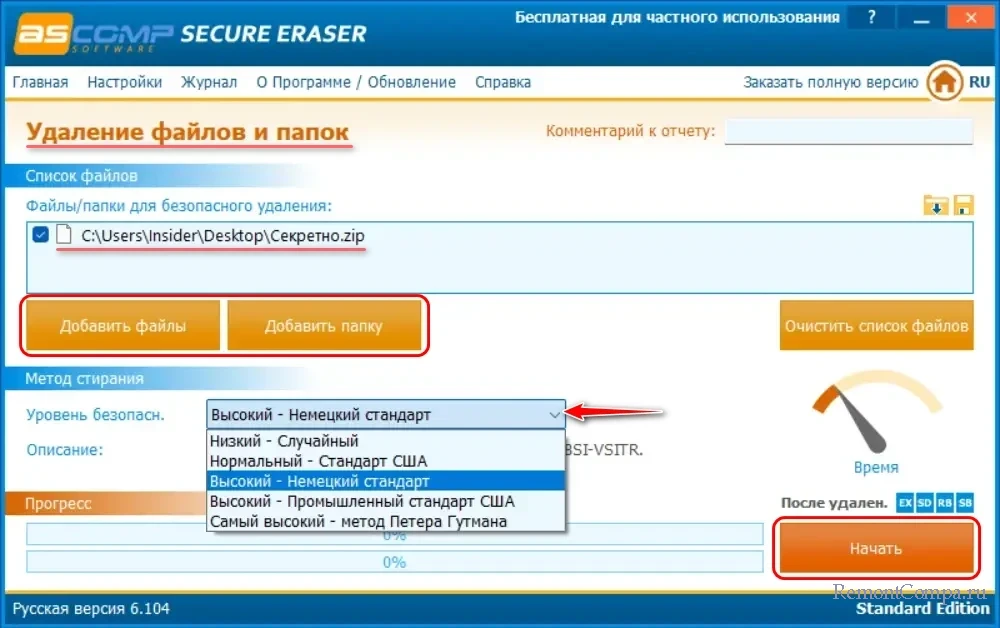

В случаях, когда необходимо в работающей Windows зачистить отдельный логический диск SSD, отдельные папки или файлы, можно прибегнуть к помощи программ, уничтожающих данные методом Secure Erase на SSD. Пример троих таковых, что для них разработчиками заявлено безопасное уничтожение данных с учётом специфики SSD - ASCOMP Secure Eraser, Soft4Boost Secure Eraser, AOMEI Partition Assistant Professional.

Смотрите, друзья, также, нужно ли дефрагментировать SSD.

Смотрите, друзья, также, нужно ли дефрагментировать SSD.